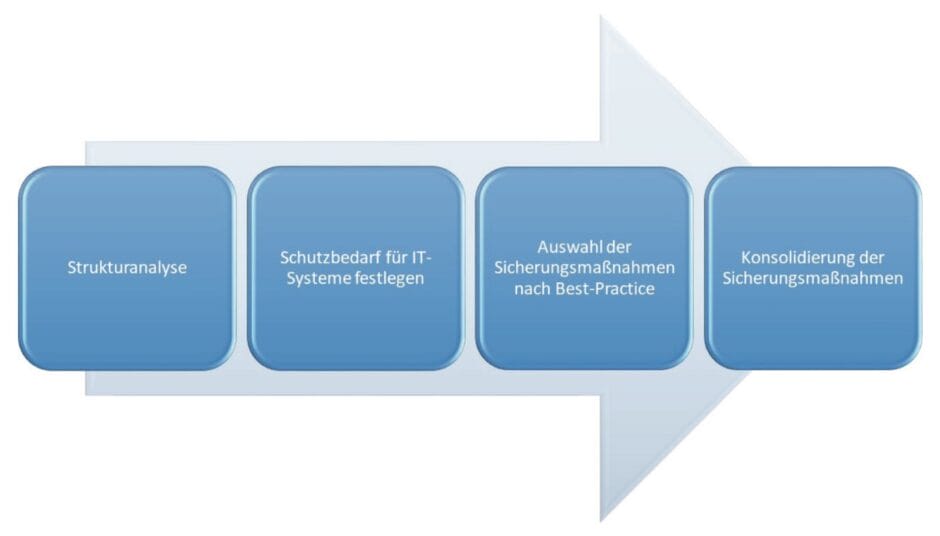

Archiv: Leitlinie zur Gewährleistung der IT-Sicherheit in der Landesverwaltung Brandenburg (IT-Sicherheitsleitlinie)

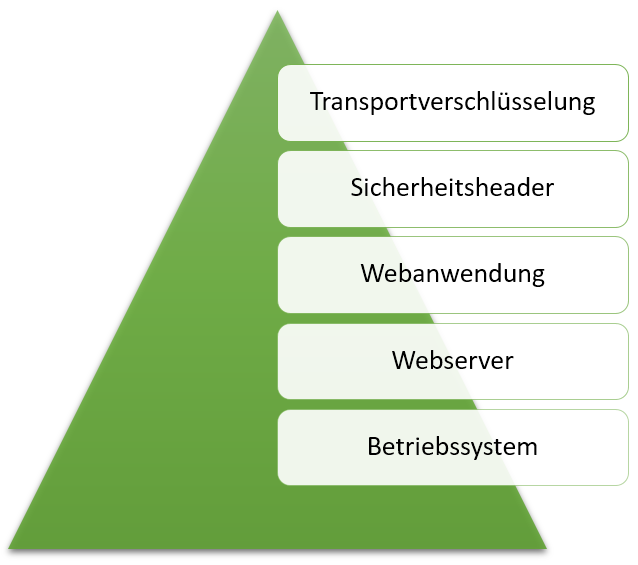

IT-Security (4/4): Gezielte Untersuchungs- und Absicherungsmethoden für mehr Wordpress-Sicherheit - Blog des Fraunhofer IESE

.jpg)